Phishing Angriffe erkennen und sich schützen

Letzte Bearbeitung: 22. März 2024 | meaitservices

Um zu verstehen, wie Phishing funktioniert, müssen wir uns zunächst die Zielsetzung der Angreifer vergegenwärtigen. Phishing ist eine Form des digitalen Betrugs, bei dem Täter versuchen, vertrauliche Informationen wie Benutzernamen, Passwörter oder Kreditkartendaten zu stehlen. Sie tun dies, indem sie sich als vertrauenswürdige Entität ausgeben. Die Durchführung eines Phishing-Angriffs erfolgt in der Regel in mehreren Schritten:

Wie sieht der Prozess des Phishings aus?

Schritt 1: Zielidentifikation und Strategieentwicklung:

Die Angreifer wählen ihre Ziele aus und entscheiden, ob sie eine breite Masse anvisieren oder sich auf spezifische Einzelpersonen oder Unternehmen konzentrieren (Spear-Phishing). Anschließend entwickeln sie eine Strategie, die das Design der Phishing-Nachricht, die Auswahl der Kommunikationskanäle (meist E-Mails, manchmal aber auch SMS oder soziale Medien) und die gefälschten Webseiten umfasst, auf die die Opfer gelockt werden sollen.

Genaues Beispiel zum leichteren Verständnis:

Angenommen, eine Gruppe von Cyberkriminellen hat beschlossen, sich auf Nutzer eines populären Online-Bezahldienstes zu konzentrieren. Sie planen, eine groß angelegte Phishing-Kampagne zu starten, um Zugangsdaten zu stehlen. Die Kriminellen recherchieren sorgfältig, wie echte Mitteilungen des Bezahldienstes aussehen, welche Sprache verwendet wird und welche Themen in den Nachrichten typischerweise angesprochen werden.

Schritt 2: Gestaltung der Phishing-Botschaft:

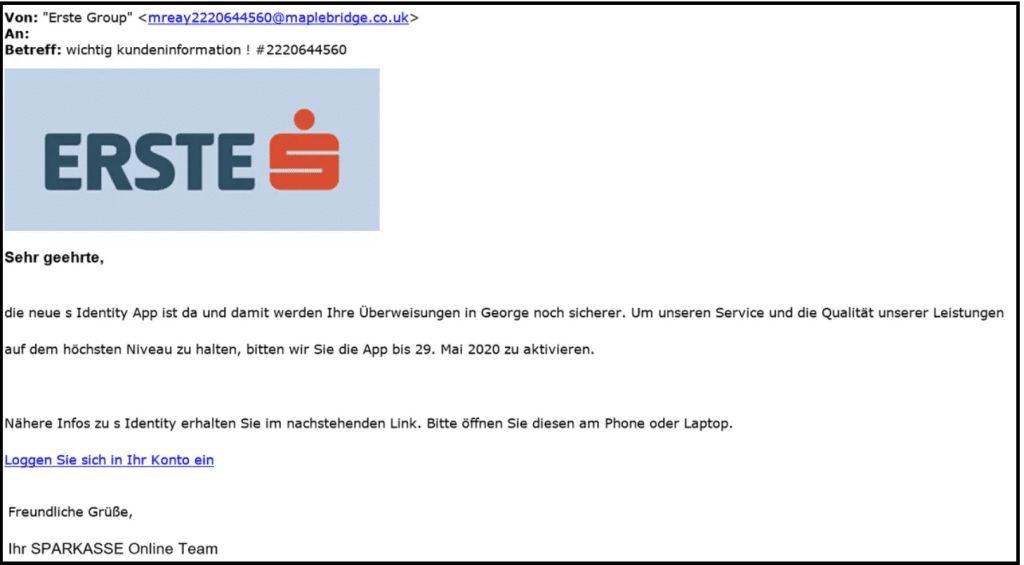

Die Botschaft wird so gestaltet, dass sie vertrauenswürdig wirkt. Dies beinhaltet oft die Verwendung von Logos und Designelementen realer Organisationen. Die Nachrichten behaupten häufig, von Banken, sozialen Netzwerken, Zahlungsdienstleistern oder sogar internen IT-Abteilungen zu stammen. Ziel ist es, bei den Empfängern ein Gefühl der Dringlichkeit zu erzeugen, damit sie schnell handeln, ohne die Legitimität der Anfrage zu hinterfragen.

Genaues Beispiel zum leichteren Verständnis:

Die Angreifer erstellen eine E-Mail, die aussieht, als käme sie vom Bezahldienst. Sie verwenden das Logo des Dienstes und ahmen das Design und den Tonfall der offiziellen Kommunikation nach. Die E-Mail behauptet, es gäbe ein Problem mit dem Konto des Empfängers, das sofortige Aufmerksamkeit erfordert. Der Empfänger wird aufgefordert, auf einen Link zu klicken, um das Problem zu beheben.

Schritt 3: Verteilung der Phishing-Botschaft:

Mit der fertigen Phishing-Botschaft beginnen die Angreifer ihren Angriff, indem sie die Nachrichten über E-Mails, SMS oder soziale Medien verbreiten. Techniken wie E-Mail-Spoofing werden verwendet, um die wahre Herkunft der Nachricht zu verschleiern, sodass es scheint, als ob sie von einer legitimen Quelle kommt.

Genaues Beispiel zum leichteren Verständnis:

Mithilfe von E-Mail-Spoofing senden die Angreifer die gefälschte Nachricht an Tausende von E-Mail-Adressen, die sie aus verschiedenen Quellen gesammelt haben. Sie setzen dabei auf das Gesetz der großen Zahlen, in der Hoffnung, dass ein Prozentsatz der Empfänger auf die Botschaft reagiert.

Schritt 4: Ernten der Informationen:

Die Nachrichten enthalten oft Links zu gefälschten Webseiten, die den Webseiten realer Dienste täuschend ähnlich sehen. Wenn das Opfer seine Anmeldedaten auf einer solchen Seite eingibt, werden diese Informationen direkt an die Angreifer übermittelt. In einigen Fällen können auch schädliche Anhänge verwendet werden, um Schadsoftware zu verbreiten oder direkt Daten zu stehlen.

Genaues Beispiel zum leichteren Verständnis:

Der in der E-Mail enthaltene Link führt zu einer gefälschten Webseite, die genau wie die Anmeldeseite des Bezahldienstes aussieht. Wenn das Opfer seine Anmeldedaten auf dieser Seite eingibt, werden diese Informationen direkt an die Angreifer gesendet. Die Opfer ahnen zu diesem Zeitpunkt meist nicht, dass sie gerade ihre Zugangsdaten preisgegeben haben.

Schritt 5: Nutzung der gestohlenen Daten:

Sobald die Angreifer die vertraulichen Daten in ihrem Besitz haben, können sie diese für verschiedene kriminelle Aktivitäten nutzen, darunter Finanzbetrug, Identitätsdiebstahl oder weiterführende Cyberangriffe.

- Missbrauch der erbeuteten Daten: Mit den gestohlenen Zugangsdaten loggen sich die Angreifer in die echten Konten der Opfer ein. Sie können dann Gelder abheben, betrügerische Transaktionen durchführen oder sogar Zugang zu weiteren sensiblen Informationen erhalten, die für zukünftige Angriffe genutzt werden können.

- Verbreitung von Malware: In einigen Fällen enthalten Phishing-E-Mails Anhänge, die, wenn geöffnet, Malware auf dem Gerät des Opfers installieren. Diese Malware kann zum Diebstahl weiterer Informationen, zur Fernsteuerung des Geräts oder zur Integration des Geräts in ein Botnetz für zukünftige Angriffe verwendet werden.

- Verkauf der Daten: Cyberkriminelle verkaufen oft gestohlene Daten auf dem Schwarzmarkt. Identitätsdiebstahl und weitere Betrugsversuche können die Folge sein.

Beispiel für Spear-Phishing: In einer zielgerichteten Spear-Phishing-Kampagne könnten die Angreifer spezifische Informationen über eine bestimmte Person sammeln, wie z.B. den Namen des Arbeitgebers, die Position im Unternehmen und Details zu aktuellen Projekten. Eine E-Mail, die scheinbar von einem Kollegen oder Vorgesetzten stammt, könnte das Opfer dazu auffordern, vertrauliche Unternehmensdaten preiszugeben oder auf einen Link zu klicken, der zu einer gefälschten Anmeldeseite führt.

Diese Beispiele verdeutlichen die Vielschichtigkeit und Gefährlichkeit von Phishing-Angriffen sowie die Wichtigkeit, wachsam zu sein und präventive Maßnahmen zu ergreifen.

Wie erkennt man Phishing E-Mails?

Um Phishing-E-Mails effektiv zu erkennen, kann folgende Auflistung hilfreich sein. Sie dient als Leitfaden, um verdächtige Merkmale in E-Mails zu identifizieren und somit die Wahrscheinlichkeit zu verringern, Opfer eines Phishing-Angriffs zu werden:

Auflistung zur Erkennung von Phishing-E-Mails

- Überprüfen Sie die E-Mail-Adresse des Absenders.

Ist die E-Mail-Adresse ungewöhnlich oder weicht sie von der üblichen Schreibweise ab (z.B.support@amaz0n.comstattsupport@amazon.com)? - Analysieren Sie die Anrede.

Werden Sie mit allgemeinen Begriffen wie „Sehr geehrter Kunde“ oder „Liebes Mitglied“ angesprochen, statt mit Ihrem Namen? - Achten Sie auf Rechtschreib- und Grammatikfehler.

Enthält die E-Mail offensichtliche Sprachfehler, die in einer professionellen Kommunikation untypisch sind? - Prüfen Sie den Ton der Nachricht.

Wird ein ungewöhnlich dringender oder bedrohlicher Ton verwendet, um Sie zu einer schnellen Handlung zu drängen? - Überprüfen Sie Links, bevor Sie darauf klicken.

Fahren Sie mit dem Mauszeiger über Links, um die tatsächliche URL in der Statusleiste zu sehen. Unterscheidet sich diese von der erwarteten Adresse?

Ist der Link verkürzt, sodass Sie das Ziel nicht erkennen können? - Seien Sie vorsichtig bei E-Mail-Anhängen.

Enthält die E-Mail unerwartete Anhänge, besonders solche mit ausführbaren Dateien (.exe, .zip, .scr)? - Bewerten Sie die Logik der Anfrage.

Fordert die E-Mail Sie auf, sensible persönliche Informationen per E-Mail zu senden, was seriöse Unternehmen in der Regel nicht tun? - Suchen Sie nach auffälligen Designelementen.

Enthält die E-Mail schlecht kopierte Logos oder gestalterische Unstimmigkeiten, die auf eine Fälschung hindeuten könnten? - Bedenken Sie die Relevanz der Nachricht.

Haben Sie kein Konto beim angeblichen Absender oder keinen Grund, von ihnen zu hören, könnte es sich um Phishing handeln. - Kontaktieren Sie das Unternehmen direkt.

Bei Unsicherheiten kontaktieren Sie das Unternehmen über einen sicheren, unabhängigen Weg, z.B. über die offizielle Telefonnummer oder Webseite, um die Echtheit der Nachricht zu überprüfen.

Diese Liste soll Ihnen helfen, Phishing-Versuche besser zu erkennen. Denken Sie daran, dass Phishing-Techniken sich ständig weiterentwickeln, und es ist wichtig, stets aufmerksam und informiert zu bleiben.

Wie kann ich mich gegen Phishing schützen?

Um sich und Ihre Organisation vor Phishing-Angriffen zu schützen, ist eine Kombination aus technischen Sicherheitsmaßnahmen, regelmäßigen Schulungen und bewussten Verhaltensweisen erforderlich. Hier ist eine umfassende Liste geeigneter Schutzmaßnahmen:

Technische Sicherheitsmaßnahmen

- Verwendung von Spam-Filtern: Aktivieren Sie Spam-Filter, um Phishing-E-Mails zu identifizieren und zu blockieren, bevor sie den Posteingang erreichen.

- Installieren von Sicherheitssoftware: Nutzen Sie Antivirus- und Anti-Malware-Programme, die regelmäßig aktualisiert werden, um Schutz vor bekannten Bedrohungen zu bieten.

- Aktivieren der Zwei-Faktor-Authentifizierung (2FA): Wo immer möglich, sollten Konten mit 2FA gesichert werden, um einen zusätzlichen Schutzschirm bei einem möglichen Passwortdiebstahl zu bieten.

- Regelmäßige Software-Updates: Halten Sie Ihr Betriebssystem, Ihre Browser und alle installierten Anwendungen auf dem neuesten Stand, um Sicherheitslücken zu schließen.

- Sichere Backups: Führen Sie regelmäßige Backups Ihrer Daten durch, um im Falle eines Angriffs einen sicheren Wiederherstellungspunkt zu haben.

Regelmäßige Schulungen und Beratungen

- Sicherheitsschulungen für Mitarbeiter: Führen Sie regelmäßig Schulungen durch, um das Bewusstsein für Phishing und andere Cyberbedrohungen zu schärfen. Diese Schulungen sollten praktische Beispiele, Erkennungsstrategien und Reaktionspläne beinhalten.

- Phishing-Simulationen: Organisieren Sie regelmäßige Phishing-Testkampagnen, um die Aufmerksamkeit der Mitarbeiter zu testen und zu trainieren. Feedback und Schulungen sollten folgen, um Lernmöglichkeiten zu bieten.

- Aktuelle Informationen über Bedrohungen: Halten Sie sich und Ihre Mitarbeiter über die neuesten Phishing-Techniken und -Trends auf dem Laufenden. Newsletter von Sicherheitsfirmen oder behördlichen Institutionen können hierbei hilfreich sein.

- Beratung durch Sicherheitsexperten: Ziehen Sie in Betracht, regelmäßig Sicherheitsexperten für Audits, Bewertungen und Beratungen zu engagieren, um Ihre Sicherheitsstrategie zu verbessern und anzupassen.

Bewusstes Verhalten und Richtlinien

- Richtlinien für den Umgang mit sensiblen Daten: Erstellen Sie klare Richtlinien für die Verarbeitung und Weitergabe sensibler Informationen und schulen Sie Ihre Mitarbeiter entsprechend.

- Vorsichtiger Umgang mit E-Mails: Mitarbeiter sollten angewiesen werden, bei der Interaktion mit E-Mails vorsichtig zu sein, insbesondere beim Öffnen von Anhängen oder Klicken auf Links.

- Stärkung der Passwortsicherheit: Fördern Sie die Verwendung starker, einzigartiger Passwörter für alle Konten und den regelmäßigen Wechsel dieser Passwörter.

- Nutzung von verschlüsselten Verbindungen: Ermutigen Sie zur Verwendung von VPNs, insbesondere bei der Arbeit in öffentlichen Netzwerken, um die Datenübertragung zu sichern.

- Einrichtung eines Berichtswesens: Schaffen Sie einfache Prozesse, durch die Mitarbeiter verdächtige E-Mails melden können, und fördern Sie eine Kultur, in der solche Meldungen ernst genommen und untersucht werden.

Indem Sie diese Maßnahmen umsetzen und regelmäßig aktualisieren, können Sie die Risiken durch Phishing deutlich reduzieren und ein sichereres Umfeld für sich und Ihre Organisation schaffen.

Was tun, wenn man Phishing erkannt hat?

Wenn Sie auf eine Phishing-E-Mail gestoßen sind oder vermuten, dass Sie Opfer eines Phishing-Angriffs geworden sind, ist es entscheidend, schnell und besonnen zu handeln. Hier sind Schritte beschrieben, was zu tun ist, sowohl bei der Erkennung als auch nachdem man auf einen Phishing-Versuch hereingefallen ist.

Wenn Sie eine Phishing-E-Mail erkennen:

- Nicht interagieren: Klicken Sie nicht auf Links, öffnen Sie keine Anhänge und antworten Sie nicht auf die E-Mail.

- Melden: Leiten Sie die verdächtige E-Mail, wenn möglich, an die zuständige Stelle weiter. Viele Unternehmen haben spezielle E-Mail-Adressen für die Meldung von Phishing (z.B.

phishing@unternehmensname.com). Zusätzlich können Sie die E-Mail an Ihr IT-Sicherheitsteam oder Ihren E-Mail-Provider melden. - Löschen: Entfernen Sie die E-Mail aus Ihrem Posteingang, um ein versehentliches Klicken zu vermeiden.

- Aufklärung: Informieren Sie Kollegen oder Bekannte über den Vorfall, besonders wenn die Phishing-E-Mail von einer scheinbar bekannten Quelle stammt.

Wenn Sie auf einen Phishing-Versuch hereingefallen sind:

- Ändern Sie Ihre Passwörter: Beginnen Sie mit den am stärksten gefährdeten Konten, wie Ihrem E-Mail-Konto und Online-Banking-Konten. Setzen Sie die Passwörter von allen Konten zurück, die möglicherweise kompromittiert wurden.

- Informieren Sie betroffene Parteien: Kontaktieren Sie Ihre Bank, Kreditkartenanbieter und alle anderen betroffenen Dienste, um sie über den Vorfall zu informieren. Sie können Maßnahmen ergreifen, um Ihre Konten zu schützen und Betrug zu verhindern.

- Überprüfen Sie Ihre Konten auf verdächtige Aktivitäten: Achten Sie in den folgenden Wochen besonders auf unbekannte Transaktionen oder verdächtige Aktivitäten in Ihren Online-Konten.

- Nutzen Sie Anti-Malware-Software: Führen Sie einen vollständigen Scan Ihres Systems durch, um sicherzustellen, dass keine Schadsoftware installiert wurde, besonders wenn Sie auf Anhänge geklickt oder Dateien heruntergeladen haben.

- Melden Sie den Vorfall: Berichten Sie den Phishing-Angriff bei den zuständigen Behörden. In vielen Ländern gibt es spezielle Meldestellen für Internetkriminalität.

- Lernen aus dem Vorfall: Überdenken Sie Ihre bisherigen Sicherheitspraktiken und schulen Sie sich weiter im Erkennen von Phishing-Versuchen, um zukünftige Angriffe besser abwehren zu können.

Präventive Maßnahmen:

- Regelmäßige Sicherheitsbackups: Stellen Sie sicher, dass Sie regelmäßig Sicherheitskopien Ihrer wichtigen Daten erstellen. Im Falle eines Ransomware-Angriffs können diese essentiell sein.

- Schulungen und Sensibilisierung: Nehmen Sie regelmäßig an Schulungen teil und informieren Sie sich über die neuesten Phishing-Techniken und Abwehrstrategien.

Indem Sie diesen Handlungsplan befolgen, können Sie die Risiken minimieren und besser auf Phishing-Angriffe reagieren. Die Schlüsselaspekte sind schnelles Handeln, die Benachrichtigung betroffener Stellen und die Stärkung Ihrer zukünftigen Sicherheitsmaßnahmen.

Zusammenfassung

Phishing-Angriffe stellen eine ernsthafte Bedrohung für die Sicherheit von Unternehmen und die Integrität sensibler Daten dar. Die raffinierten Techniken, die von Cyberkriminellen angewendet werden, entwickeln sich ständig weiter, was eine fortlaufende Wachsamkeit und angepasste Sicherheitsmaßnahmen erforderlich macht. Wichtig ist, dass Unternehmen nicht nur reaktive Maßnahmen ergreifen, nachdem ein Sicherheitsvorfall stattgefunden hat, sondern proaktiv handeln, um potenzielle Bedrohungen zu erkennen und zu verhindern. Dies umfasst die Implementierung technischer Sicherheitsvorkehrungen, die Durchführung regelmäßiger Schulungen für Mitarbeiter, um das Bewusstsein für Phishing und andere Cyberbedrohungen zu schärfen, sowie die Einrichtung effektiver Reaktionsstrategien für den Fall eines Sicherheitsvorfalls.

Als “mea IT Services” verstehen wir die Komplexität und die Herausforderungen, die mit der Sicherung der IT-Infrastruktur eines Unternehmens verbunden sind. Unsere umfassenden IT-Dienstleistungen, Produkte und Beratungen sind speziell darauf ausgerichtet, Ihr Unternehmen vor Phishing-Angriffen und anderen Cyberbedrohungen zu schützen. Wir bieten:

- Maßgeschneiderte Sicherheitslösungen: Von der Implementierung effektiver Spam-Filter und Antivirus-Software bis hin zur Einrichtung von Zwei-Faktor-Authentifizierung und sicheren Netzwerkverbindungen.

- Fortlaufende Schulungen und Sensibilisierung: Regelmäßige, auf Ihr Unternehmen zugeschnittene Schulungen und Phishing-Simulationen, um das Bewusstsein und die Wachsamkeit Ihrer Mitarbeiter zu stärken.

- Proaktive Überwachung und Support: Unsere Experten überwachen kontinuierlich die IT-Sicherheitslage Ihres Unternehmens, um potenzielle Bedrohungen frühzeitig zu erkennen und darauf zu reagieren.

- Beratung und Risikomanagement: Wir beraten Sie zu den besten Praktiken im Bereich IT-Sicherheit und unterstützen Sie bei der Entwicklung eines effektiven Risikomanagementplans.

- Fortlaufende Dienstleistungen: Unsere fortlaufenden IT-Dienstleistungen stellen sicher, dass Ihre Sicherheitsmaßnahmen stets dem neuesten Stand der Technik entsprechen und optimal konfiguriert sind.

Bei mea IT Services gehen wir über die Bereitstellung standardisierter IT-Lösungen hinaus. Wir verstehen, dass jedes Unternehmen einzigartig ist, und bieten daher maßgeschneiderte Dienstleistungen und Unterstützung, die speziell auf Ihre individuellen Bedürfnisse und Herausforderungen abgestimmt sind. Unser Ziel ist es, nicht nur auf Bedrohungen zu reagieren, sondern Sie proaktiv zu schützen, indem wir eine sichere und resiliente IT-Umgebung schaffen, die das Wachstum und den Erfolg Ihres Unternehmens unterstützt.

Um mehr über unsere Dienstleistungen zu erfahren und wie wir Ihnen helfen können, Ihr Unternehmen vor den ständig wechselnden Bedrohungen im Cyberspace zu schützen, kontaktieren Sie uns heute. Lassen Sie uns gemeinsam für eine sicherere digitale Zukunft sorgen. #mea

Möchtest du eine detaillierte Beratung zu spezifischen Sicherheitslösungen, mehr über unsere Schulungsprogramme erfahren, oder interessierst du dich für die Schritte, um eine Partnerschaft mit uns zu beginnen?